Usuwanie wirusów

W ramach naszych usług serwisowych zajmujemy się skutecznym usuwaniem różnego rodzaju zagrożeń, które mogą wpłynąć na bezpieczeństwo i działanie komputera. Każdego dnia do naszego serwisu trafiają urządzenia zainfekowane złośliwym oprogramowaniem, co często prowadzi do utraty danych, spowolnienia systemu lub nawet kradzieży informacji. Zdajemy sobie sprawę z tego, jak poważne mogą być skutki takich infekcji i dlatego stosujemy zaawansowane narzędzia do wykrywania oraz eliminacji zagrożeń.

Z czym najczęściej się spotykamy

- Wirusy komputerowe: To złośliwe programy, które mogą uszkadzać pliki systemowe lub użytkowe. Ich usunięcie wymaga dokładnej analizy i skanowania systemu, aby upewnić się, że żadna część wirusa nie została w tle.

- Ransomware: To groźne ataki, które blokują dostęp do danych, żądając okupu za ich odszyfrowanie. Nasze metody umożliwiają nie tylko zidentyfikowanie i usunięcie ransomware, ale również doradztwo w zakresie prewencji i ochrony danych w przyszłości.

- Trojany i spyware: Są to ukryte zagrożenia, które często działają w tle, zbierając dane o użytkowniku, kradnąc poufne informacje lub umożliwiając zdalny dostęp do systemu. Ich wykrycie i usunięcie wymaga zaawansowanych technik diagnostycznych.

- Adware i inne irytujące zagrożenia: Choć często uznawane za mniej szkodliwe, adware może znacząco spowolnić działanie systemu, a także otworzyć drzwi dla bardziej niebezpiecznego oprogramowania.

- Rootkity: Rootkity to zaawansowane narzędzia, które ukrywają obecność złośliwego oprogramowania, umożliwiając cyberprzestępcom pełną kontrolę nad systemem. Są trudne do wykrycia i wymagają szczególnych narzędzi oraz doświadczenia w ich usuwaniu.

- Robaki (wormy): Robaki to złośliwe programy, które samodzielnie rozprzestrzeniają się przez sieć, infekując inne urządzenia bez interakcji użytkownika. Szybko powodują rozprzestrzenienie się infekcji, co może prowadzić do poważnych uszkodzeń w całej sieci.

- Keyloggery: To narzędzia śledzące każdy nacisk klawisza, co pozwala na kradzież haseł, danych logowania oraz innych poufnych informacji. Usuwanie keyloggerów wymaga specjalistycznego oprogramowania i ręcznej interwencji.

- Phishing i fałszywe strony logowania: Chociaż nie jest to typowy wirus, ataki phishingowe mogą prowadzić do poważnych strat danych, wyłudzając informacje przez fałszywe strony internetowe, podszywające się pod legalne usługi.

Drogi infekcji

Wirusy komputerowe i inne złośliwe oprogramowanie mogą przedostać się do systemu na wiele różnych sposobów. Poniżej omawiamy najczęściej spotykane metody, które cyberprzestępcy wykorzystują do zainfekowania komputerów.

- Poczta e-mail: Załączniki lub linki w wiadomościach phishingowych

Jednym z najpowszechniejszych sposobów infekcji komputera jest złośliwa poczta e-mail. Wiadomości te często wyglądają, jakby pochodziły od zaufanych źródeł, takich jak banki, firmy kurierskie czy znajomi użytkownika. Cyberprzestępcy dołączają do wiadomości zainfekowane załączniki lub umieszczają linki prowadzące do złośliwego oprogramowania. W momencie otwarcia załącznika lub kliknięcia na link, wirus może zostać zainstalowany w systemie użytkownika. W przypadku phishingu, celem może być także wyłudzenie danych, takich jak loginy, hasła czy numery kart kredytowych. - Złośliwe linki: Kliknięcie w nieznane lub podejrzane linki na stronach internetowych

Wiele stron internetowych, zwłaszcza tych o niskiej reputacji, może być źródłem infekcji. Cyberprzestępcy umieszczają złośliwe linki na stronach internetowych, mediach społecznościowych lub w komunikatorach. Kliknięcie w taki link może automatycznie pobrać złośliwe oprogramowanie na komputer użytkownika, bez jego wiedzy. Często ofiara jest przekierowywana na fałszywe strony, które wyglądają jak legalne witryny, takie jak portale bankowe, gdzie użytkownicy są nakłaniani do wprowadzenia swoich danych logowania. - Nośniki USB: Zainfekowane urządzenia zewnętrzne, takie jak pendrive’y

Nośniki USB, takie jak pendrive’y czy zewnętrzne dyski twarde, są częstym źródłem infekcji. Zainfekowany nośnik może automatycznie uruchomić wirusa w momencie podłączenia go do komputera. Złośliwe oprogramowanie replikujące się na urządzeniach USB może rozprzestrzeniać się między komputerami, które są regularnie podłączane do tych samych nośników. Jest to szczególnie groźne w środowiskach biurowych, gdzie urządzenia zewnętrzne są często wymieniane między pracownikami. - Brak aktualizacji: Niewykorzystywanie dostępnych łatek bezpieczeństwa

Systemy operacyjne oraz oprogramowanie, które nie są regularnie aktualizowane, są podatne na ataki. Luki w zabezpieczeniach oprogramowania mogą być łatwo wykorzystywane przez cyberprzestępców, którzy tworzą złośliwe oprogramowanie zaprojektowane specjalnie po to, by wykorzystać te słabe punkty. Niezaktualizowany system operacyjny lub przestarzałe oprogramowanie antywirusowe nie są w stanie skutecznie chronić komputera, co czyni go łatwym celem. Ataki typu “zero-day” to szczególnie niebezpieczna forma ataków, które wykorzystują luki w zabezpieczeniach jeszcze przed wydaniem aktualizacji naprawiającej problem.

Konsekwencje infekcji

Infekcje komputerowe mogą prowadzić do szeregu poważnych konsekwencji, które wykraczają daleko poza zwykłe spowolnienie działania urządzenia. W zależności od rodzaju złośliwego oprogramowania, użytkownicy mogą stanąć w obliczu różnych zagrożeń, takich jak utrata danych, uszkodzenie systemu czy kradzież tożsamości.

- Kradzież danych osobowych

Jednym z najpoważniejszych zagrożeń wynikających z infekcji wirusowej jest kradzież danych osobowych. Złośliwe oprogramowanie, takie jak spyware lub trojany, może śledzić aktywność użytkownika i rejestrować kluczowe dane, w tym hasła, loginy, informacje o kartach kredytowych, a nawet poufne dokumenty. Tego rodzaju infekcje są szczególnie groźne w kontekście bankowości internetowej i korzystania z usług finansowych, gdzie wyciek danych może prowadzić do poważnych strat finansowych i kradzieży tożsamości. - Utrata finansowa (ransomware)

Infekcje typu ransomware to jedno z najgroźniejszych zagrożeń współczesnego świata cyberprzestępczości. Złośliwe oprogramowanie szyfruje dane użytkownika, blokując dostęp do plików i żądając okupu za ich odzyskanie. Nawet jeśli użytkownik zdecyduje się zapłacić, nie ma gwarancji, że pliki zostaną przywrócone. Dla firm takie ataki mogą prowadzić do poważnych strat finansowych, przerw w działalności, a nawet trwałej utraty krytycznych danych. - Pogorszenie wydajności systemu

Zainfekowane komputery zazwyczaj działają znacznie wolniej niż zwykle. Złośliwe oprogramowanie może przeciążać zasoby systemowe, uruchamiając się w tle i obciążając procesor oraz pamięć. W rezultacie korzystanie z komputera staje się uciążliwe, a niektóre programy mogą przestać działać prawidłowo. Co więcej, wirusy mogą powodować częste zawieszanie się systemu, co utrudnia wykonywanie codziennych zadań i wpływa na produktywność. - Zagrożenie dla prywatności

Wirusy, które śledzą aktywność użytkownika, takie jak keyloggery, mogą prowadzić do poważnych naruszeń prywatności. Oprogramowanie tego typu rejestruje każdy naciśnięty klawisz, co pozwala na wykradanie haseł, wiadomości e-mail, danych do logowania oraz innych poufnych informacji. Oprócz zagrożenia kradzieżą tożsamości, takie oprogramowanie może również umożliwiać zdalne sterowanie komputerem, co otwiera drogę do dalszych cyberataków. - Utrata danych

Niektóre wirusy mogą powodować trwałe uszkodzenie lub usunięcie danych zapisanych na dysku twardym. W przypadku braku kopii zapasowej, utrata plików może być nieodwracalna. Szczególnie groźne są ataki typu wiper, których celem jest zniszczenie danych zamiast ich kradzieży.

- Zainfekowanie innych urządzeń

Złośliwe oprogramowanie może rozprzestrzeniać się na inne urządzenia podłączone do tej samej sieci, w tym smartfony, tablety i inne komputery. W przypadku firm, infekcja może objąć całą infrastrukturę IT, co wiąże się z ogromnymi kosztami naprawy i przywracania danych.

- Ryzyko wykorzystania komputera w atakach (Botnety)

Infekcje typu botnet mogą przekształcić komputer w część sieci zainfekowanych urządzeń, które są kontrolowane przez cyberprzestępców. Takie komputery są wykorzystywane do przeprowadzania złośliwych działań, takich jak ataki typu DDoS, rozsyłanie spamu lub przeprowadzanie innych cyberataków bez wiedzy właściciela urządzenia.

Zabezpieczenia

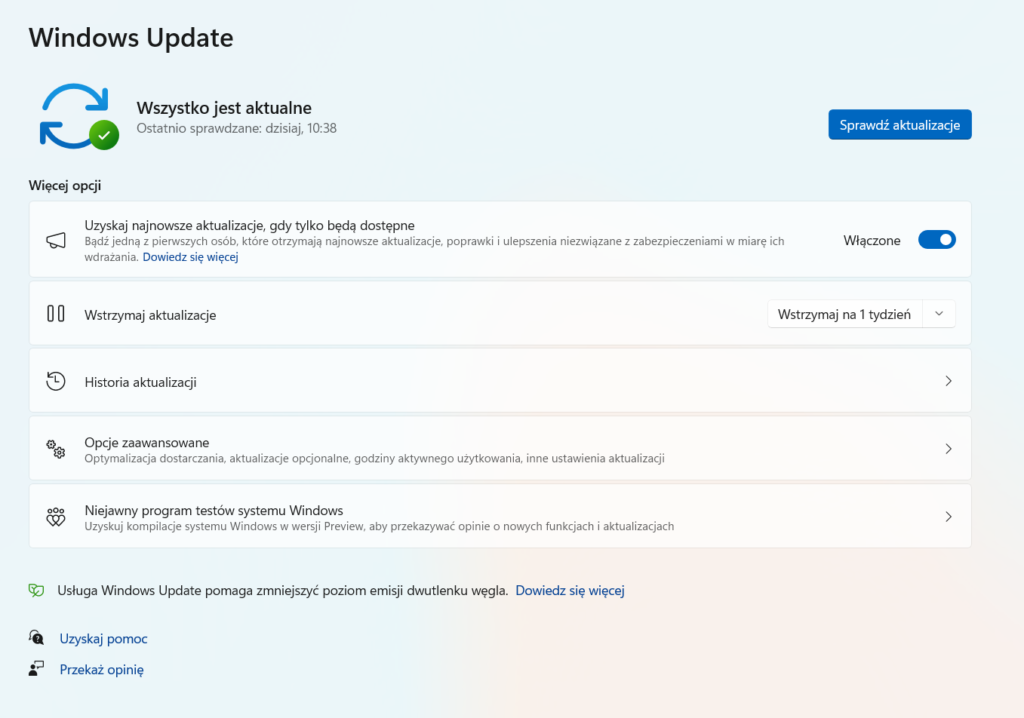

- Regularne aktualizacje systemu

Aktualizowanie systemu operacyjnego i oprogramowania to kluczowy element ochrony przed zagrożeniami. Hakerzy często wykorzystują luki w starszych wersjach systemów, które są już naprawione w nowszych aktualizacjach. Regularne instalowanie poprawek bezpieczeństwa minimalizuje ryzyko zainfekowania komputera złośliwym oprogramowaniem. - Używanie zaufanych źródeł oprogramowania

Instalowanie oprogramowania wyłącznie z zaufanych i autoryzowanych źródeł, takich jak oficjalne sklepy aplikacji lub strony producentów, znacznie zmniejsza ryzyko pobrania złośliwego oprogramowania. Nielegalne lub niezweryfikowane źródła mogą być nośnikiem wirusów, trojanów lub ransomware, które mogą zaszkodzić Twojemu systemowi. - Korzystanie z programów antywirusowych

Zainstalowanie renomowanego programu antywirusowego to podstawa ochrony komputera. Oprogramowanie to skanuje system w czasie rzeczywistym, wykrywając i eliminując złośliwe pliki oraz chroniąc przed zagrożeniami. Ważne jest, aby program był regularnie aktualizowany, aby skutecznie chronić przed najnowszymi zagrożeniami. - Zapora ogniowa (firewall)

Oprócz programu antywirusowego, zapora ogniowa jest dodatkową warstwą ochrony, która monitoruje ruch sieciowy i blokuje podejrzane próby dostępu do systemu. Pomaga zapobiegać atakom z zewnątrz, blokując nieautoryzowany ruch sieciowy, co dodatkowo zabezpiecza komputer. - Bezpieczne korzystanie z internetu

Ostrożność podczas przeglądania stron internetowych, otwierania załączników e-mail i klikania w linki to kluczowe nawyki, które minimalizują ryzyko infekcji. Strony o podejrzanej reputacji mogą być źródłem malware, a wiadomości phishingowe mogą prowadzić do kradzieży danych. - Tworzenie kopii zapasowych

Regularne tworzenie kopii zapasowych plików jest niezbędne w przypadku ataków ransomware lub utraty danych w wyniku infekcji. Dzięki kopii zapasowej można szybko przywrócić dostęp do danych bez potrzeby płacenia okupu lub utraty ważnych dokumentów.

Co zrobić gdy komputer zostaje zainfekowany

Jednym z najważniejszych kroków jest szybka reakcja, aby zminimalizować potencjalne szkody. Odłączenie komputera od internetu to pierwszy logiczny krok, który pomoże zatrzymać dalsze rozprzestrzenianie się wirusa oraz chronić Twoje dane przed kradzieżą.

Jeśli masz zainstalowany program antywirusowy, warto przeprowadzić pełne skanowanie systemu, aby zidentyfikować zagrożenia. Często jednak wirusy mogą być na tyle zaawansowane, że ich całkowite usunięcie wymaga specjalistycznych narzędzi i umiejętności. W takich przypadkach pomoc eksperta może być nieoceniona.

Nasza ekipa w serwisie oferuje kompleksową diagnostykę i usuwanie wszelkiego rodzaju zagrożeń. Jeśli nie jesteś pewien, czy Twój system został w pełni oczyszczony, warto odwiedzić nasz serwis, abyśmy mogli dokładnie sprawdzić komputer i zabezpieczyć go na przyszłość. Zyskasz pewność, że Twój system jest wolny od wirusów, a Twoje dane są bezpieczne.